Forensischer Zugang zu iPhone-, iPad-, und iPod-Geräten mit Apple iOS-Betriebssystem

Nehmen Sie eine komplette forensische Extraktion und Auswertung der Nutzerdaten von iPhone-, iPad- und iPod-Geräten vor. Mit Elcomsoft iOS Forensic Toolkit können Sie ein Image vom Dateisystem des Geräts erstellen, um geheime Daten zu extrahieren (Codesperren, Passwörter und Codeschlüssel). Lockdown-Datensätze erlauben auch den Zugriff auf gesperrte Geräte.

Die folgenden Extraktionsmethoden werden unterstützt:

- Erweiterte Erfassung auf Systemebene (Backups, Medien, Absturzprotokolle, Apple Unified Logs, freigegebene Dateien) (für alle Geräte, für alle Versionen von iOS)

- Agentenbasierte Daten-Extraktion (alle 64-Bit-Geräte, ausgewählte iOS-Versionen)

- Forensisch valide Extraktion mittels Bootloader (ausgewählte Geräte)

- Entsperren des Sperrcodes und echte Erfassung des vollständigen Speicherabbilds (ausgewählte 32-Bit-Geräte)

Siehe Kompatible Geräte und Plattformen für weitere Einzelheiten.

Verfügbarkeit auf mehreren Plattformen

Das iOS Forensic Toolkit ist für macOS, Windows und Linux verfügbar. Die Funktionen im Vergleich:

| Funktion | macOS | Windows | Linux* |

|---|---|---|---|

| Erweiterte Geräteinformationen abrufen | ✓ | ✓ | ✓ |

| Dateizugriff (auf Backups im iTunes-Stil) | ✓ | ✓ | ✓ |

| Gewinnen von Medien und Metadaten | ✓ | ✓ | ✓ |

| Auslesen von Sysdiagnose-Protokollen und Apple Unified Logs | ✓ | ✓ | ✓ |

| Agenten-basierte Extraktion mit Developer Accounts | ✓ | ✓ | ✓ |

| Agenten-basierte Extraktion mit regulären Konten | ✓ | ✓ | ✓ |

| Bootloader-basierte Extraktion und Umgehung des Sperrcode | ✓ | ✕ | ✓ |

| Zusätzliche Serviceleistungen | ✓ | ✓ | ✓ |

Die Linux-Edition unterstützt offiziell Debian, Ubuntu, Kali Linux und Mint.

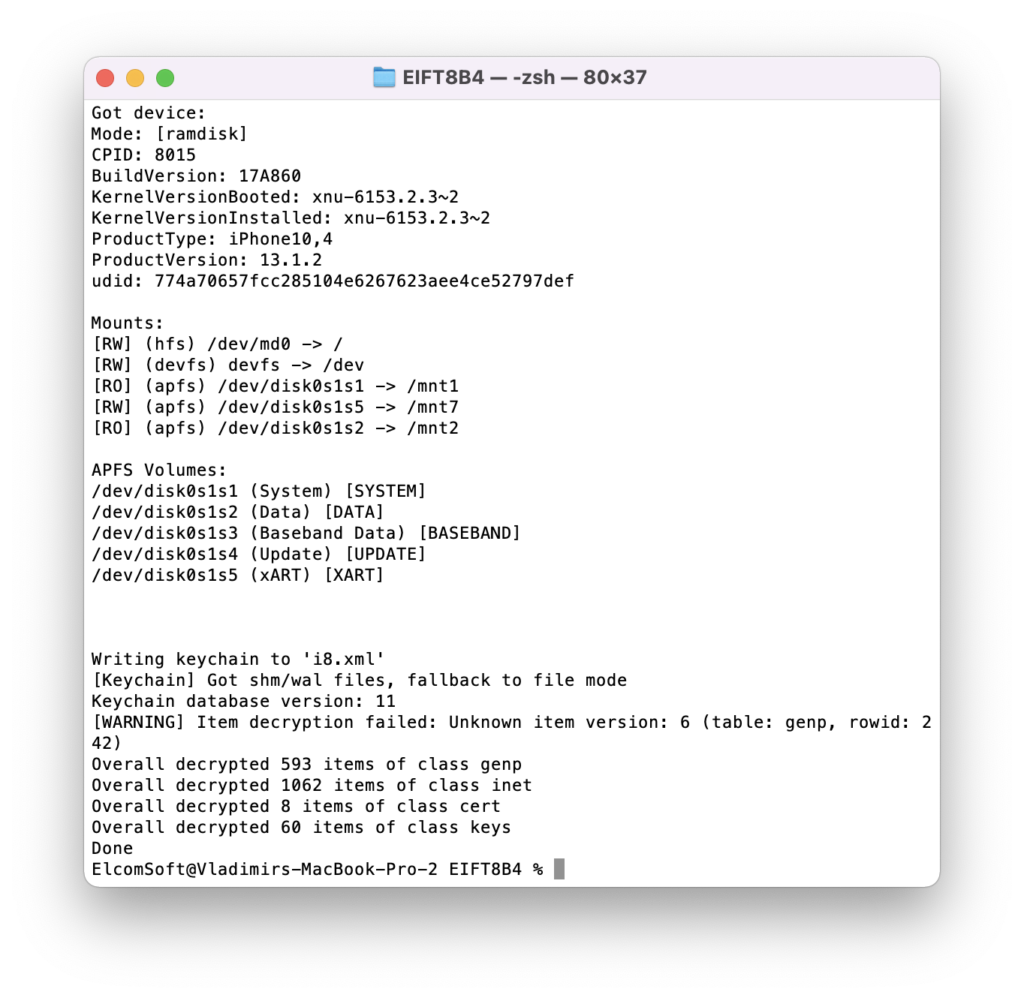

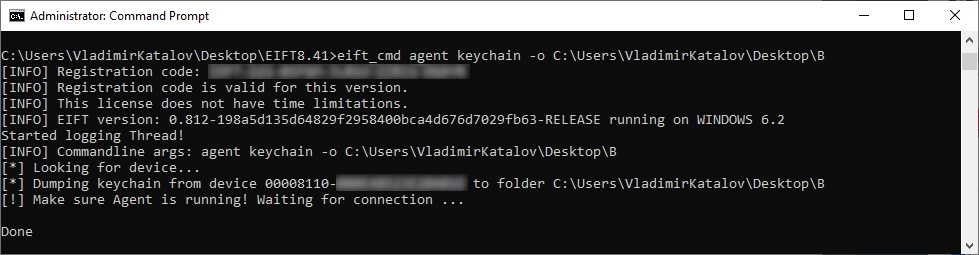

Vollständiges Auslesen von Speicherabbildern und Entschlüsseln des Apple Schlüsselbunds

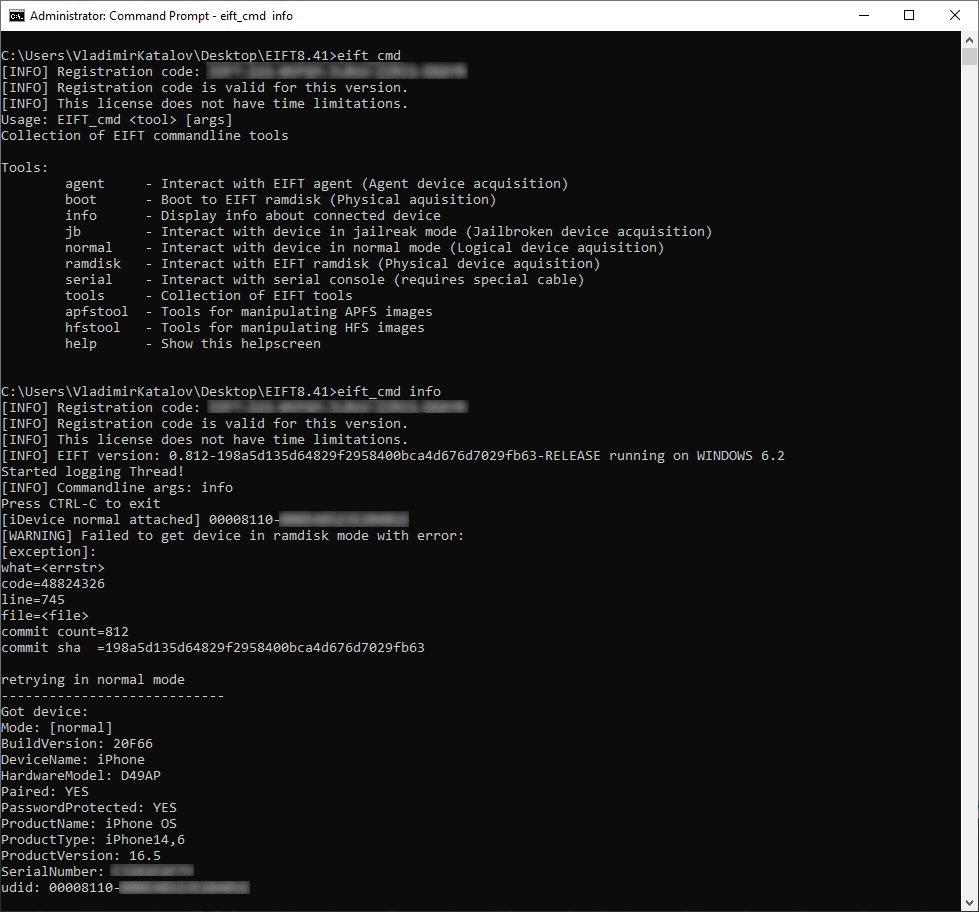

Für eine breite Anzahl von iOS-Geräten und iOS-Versionen ist eine Extraktionsmethode verfügbar, die auf den direkten Zugriff auf den Systemspeicher abzielt. Mithilfe eines eigens entwickelten Extraktionstools wird hier ein Extraktions-Agent direkt auf dem Gerät installiert. Der Agent kommuniziert mit dem Computer des Forensikers und bietet ihm eine solide Performance von 2,5 GB Daten, die pro Minute ausgelesen werden können.

Die Verwendung des Extraktions-Agenten ist grundsätzlich sicher für das Gerät selbst, da weder die Systempartition geändert noch das Dateisystem erneut eingebunden werden muss. Die vom Extraktions-Agenten verwendete Low-Level-Extraktionstechnik liefert den gleichen Umfang an Daten wie die, die durch Bootloader-basierte Extraktions-Methoden gewonnen werden. Abhängig von der Betriebssystemversion können sowohl das Dateisystem-Image als auch alle Einträge von Apples Schlüsselbund extrahiert und entschlüsselt werden.

Man kann entweder das gesamte Dateisystem extrahieren oder eine Express-Variante wählen, die nur die Dateien der Benutzerpartition abruft. Die Express-Variante hilft, Zeit und Speicherplatz zu sparen, indem nur der Inhalt der Datenpartition mit Benutzerdaten abgerufen wird, während die Systempartition übergangen wird.

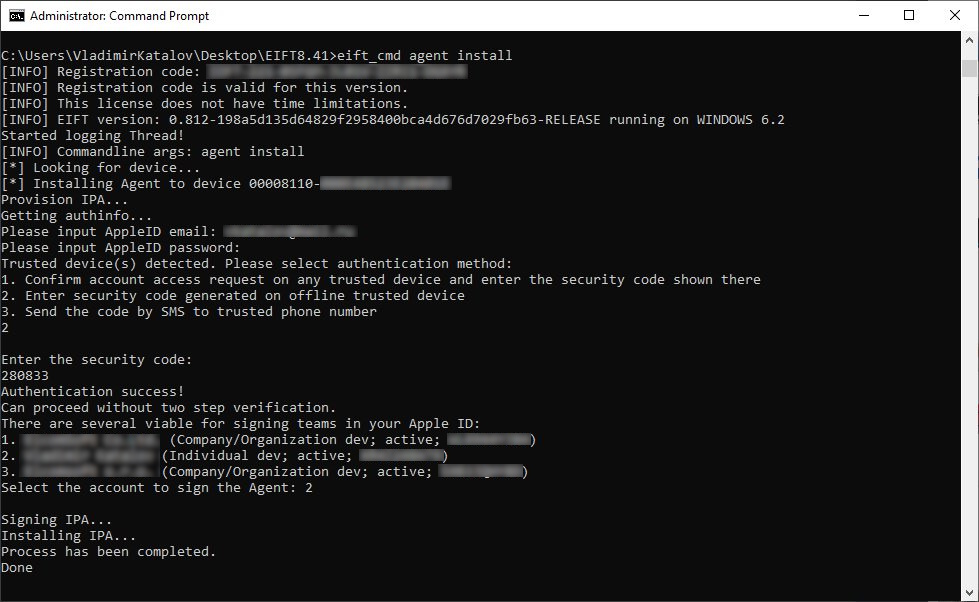

Für das Aufspielen des Extraktions-Agenten ist die Verwendung einer Apple-ID erforderlich. Es können sowohl reguläre als auch Entwickler-Apple-IDs verwendet werden.

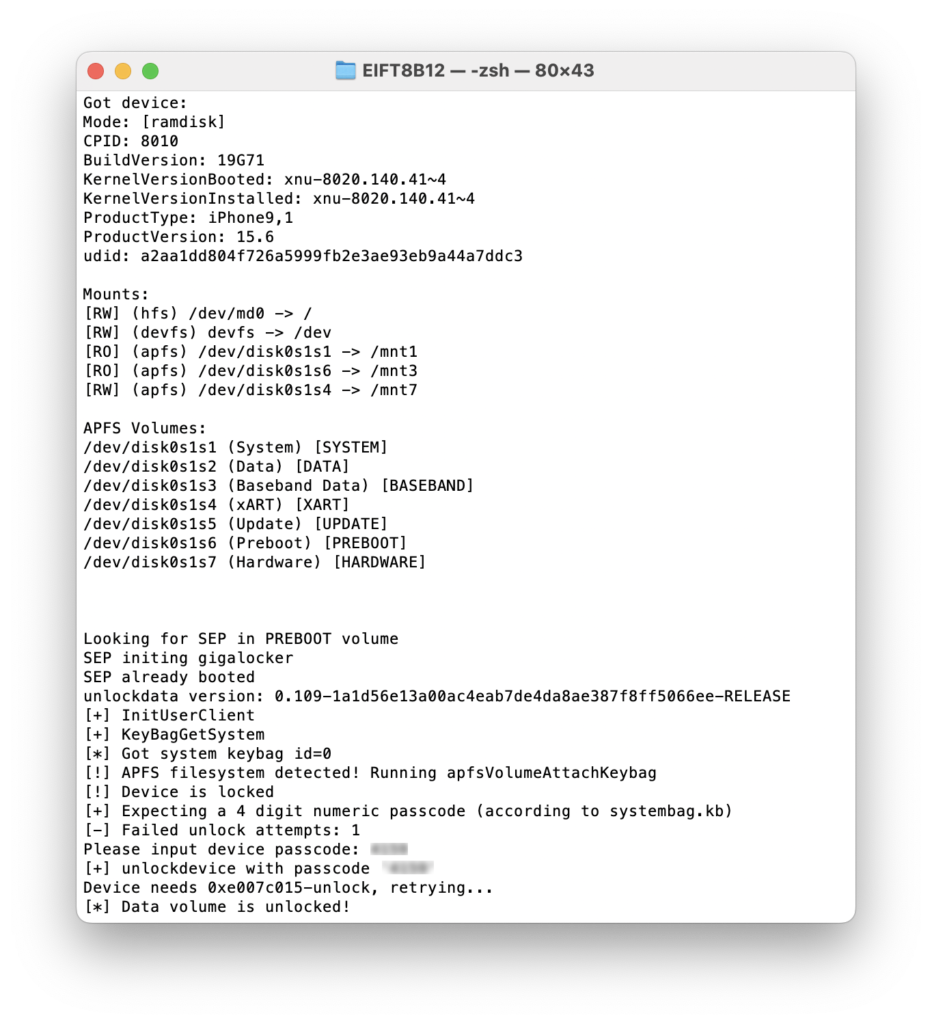

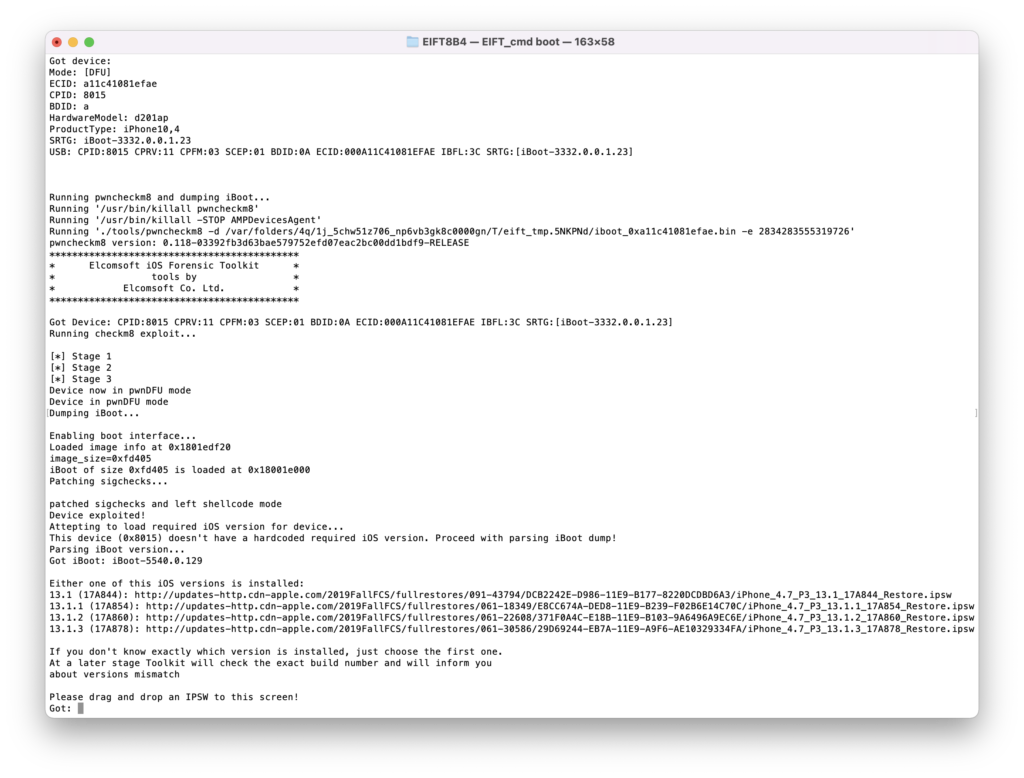

Forensisch fundierte Extraktion mit Bootloader-Exploit

Zur Sicherung digitaler Beweismittel wird die Unveränderbarkeit der Daten ab dem ersten Zeitpunkt der Datenerhebung gefordert. Dies gewährleistet, dass während der Ermittlungen erhobene digitale Beweismittel gerichtlich zulässig bleiben. Die neue, Bootloader-basierte Extraktionsmethode liefert zuverlässige Ergebnisse auch dann, wenn die Datenextraktion nicht in einem Rutsch erfolgt, sondern über mehrere Sessions hinweg. Wenn das iOS Forensic Toolkit auf einem unterstützten Gerät verwendet wird, stimmt die Prüfsumme des ersten extrahierten Images mit den Prüfsummen nachfolgender Extraktionen überein, vorausgesetzt, das Gerät wurde zwischen den Sitzungen ausgeschaltet und es wurde zu keinem Zeitpunkt das installierte iOS gestartet.

Die neue Extraktions-Methode ist die bisher sauberste. Unsere Implementierung des Bootloader-basierten Exploits ist von Grund auf neu konstruiert. Sie basiert vollständig auf unserer internen technischen Entwicklung und ist nicht auf ein Jailbreak angewiesen wie vergleichbare Lösungen. Alle Prozesse werden vollständig im RAM ausgeführt, und das auf dem Gerät installierte Betriebssystem wird während des Extraktions-Prozesses nicht gestartet. Damit bieten sich Nutzern unseres Extraktionsverfahrens folgende Vorteile:

- Wiederholbare Ergebnisse. Prüfsummen nachfolgender Extraktionen stimmen mit der ersten überein, wenn das Gerät ausgeschaltet bleibt und iOS zwischen den Sitzungen nicht startet.

- Unterstützt iPhone X, iPhone 8, 7, 7 Plus, 6s, 6, 6 Plus, SE (Original), iPhone 5s.

- Unterstützt eine Vielzahl von weiteren Apple-Modellen, darunter 25 iPhone-, 40 iPad-, 3 iPod-, 4 Apple TV- und 4 Apple-Watch-Modelle.

- Breite iOS-Kompatibilität. iOS 3 bis iOS 16 werden unterstützt (bislang keine Unterstützung für alle iOS-16-Versionen auf A11-Bionic iPhones).

- Unveränderte Speicherabbilder von System- und Datenpartitionen.

- Hohe Datenauthentizität: 100% der Ausführung erfolgt im RAM.

- Assistent für den Installationsprozess und äußerst robust.

- Gesperrte Geräte werden im BFU-Modus unterstützt, während der eingeschränkte USB-Modus vollständig umgangen werden kann.

Kompatibilität: Extraktionen auf Bootloader-Ebene sind für die Mac- und Linux-Version verfügbar.

Entsperren und Imaging der älteren Geräte: iPhone 3GS, 4, 4s, 5 und 5c

Für ältere iPhone-Modelle sind das Umgehen des Sperrcode und das Auslesen vollständiger Datenträger-Images möglich.

Mit dem Toolkit können verschlüsselte iPhone 3GS-, 4-, 4s- (1), 5- und 5c-Geräte entsperrt werden, auch dann, wenn der Entsperrcode nicht mehr bekannt ist. EIFT kann die ursprüngliche 4-stellige oder 6-stellige PIN wiederherstellen. Das Entsperren eines mit einer 4-stelligen PIN geschützten iPhone 5 dauert weniger als 12 Minuten. Das Wiederherstellen von 6-stelligen PINs dauert bis zu 21 Stunden.

Eine vollständige physische Erfassung ist für eben genannte Geräte ebenfalls möglich. Für alle unterstützten Modelle kann das Toolkit das bitgenaue Image der Benutzerpartition extrahieren und den Apple Schlüsselbund entschlüsseln. Wenn auf dem Gerät iOS 4 bis 7 ausgeführt wird, kann das Imaging auch ohne Wiederherstellung des Passcodes durchgeführt werden, während bei Geräten mit iOS 8 bis 10 zuerst der Passcode wiederhergestellt werden muss. Für alle unterstützten Modelle kann das Toolkit die Benutzerpartition und den Apple Schlüsselbund extrahieren und entschlüsseln.

Außerdem können 32-Bit-Geräte auch dann entsperrt und ausgelesen werden, wenn sie sich nach 10 erfolglosen Passwortversuchen im Sperrzustand befinden.

Erweiterter Dateizugriff

iOS Forensic Toolkit unterstützt den direkten Dateizugriff, eine einfache und sichere Zugriffsmethode. Beim direkten Dateizugriff wird eine standardmäßige iTunes-ähnliche Sicherung der auf dem Gerät gespeicherten Informationen erstellt. Medien-Dateien und freigegebene Daten können abgerufen werden und System-Crash-Logs extrahiert werden. Zwar können mittels direktem Dateizugriff weniger Informationen gewonnen werden als bei der Low-Level-Extraktion mittels Speicherabbildern ausgelesen werden können, dennoch wird Experten empfohlen, zuerst ein logisches Backup des Geräts zu erstellen, bevor weitere invasive Erfassungstechniken zum Zuge kommen.

Grundsätzlich empfehlen wir, die Extraktion auf Datei-Ebene in Kombination mit Low-Level-Methoden zu verwenden, um an alle Arten von Beweisen und Spuren zu gelangen.

Extrahieren Sie schnell Mediendateien wie Kameraaufnahmen, Bücher, Sprachaufnahmen und Daten der iTunes-Mediathek. Im Gegensatz zum Erstellen einer lokalen Sicherung, bei der es sich möglicherweise um eine langwierige Angelegenheit handeln kann, funktioniert die Medienextraktion auf allen unterstützten Geräten sehr zügig. Das Auslesen von Daten aus gesperrten Geräten ist durch die Anwendung der Lockdown-Datei möglich.

Der direkte Dateizugriff ist auf allen Geräten möglich, egal welche Hardware- oder iOS-Version. Experten müssen das Gerät jedoch regulär mit Codesperre oder Touch ID entsperren oder eine nicht abgelaufene Lockdown-Datei vom Computer des Benutzers hierzu verwenden.

Wenn das Gerät konfiguriert ist, um passwortgeschützte Backups zu erzeugen, müssen Experten Elcomsoft Phone Breaker benutzen, um zunächst das Backup-Passwort zu ermitteln und die Verschlüsselung zu entfernen. Wenn kein Backup-Passwort gesetzt wurde, wird das Tool das System automatisch mit einem temporären Passwort ausstatten ("123"), um Elemente aus dem Apple Schlüsselbund entschlüsseln zu können (das Passwort wird nach dem Zugriff zurückgesetzt).

Apple Unified Logs und Sysdiagnose-Extraktion

Bei der Durchführung einer erweiterten Daten-Extraktion über den Dateizugriff kann das iOS Forensic Toolkit Absturz-/Diagnoseprotokolle sowie Apple Unified Logs extrahieren.

Sysdiagnose-Protokolle enthalten detaillierte Informationen zu den Systemaktivitäten des Geräts während der letzten 24 Stunden unmittelbar bevor die Sysdiagnose-Daten erstellt wurden.

Apple Unified Logs stellen eine wichtige Quelle für eine strukturierte Sammlung von System- und Benutzeraktivitäten dar, die auf iOS-, watchOS-, macOS- und tvOS-Geräten kontinuierlich protokolliert werden. Im Gegensatz zu Sysdiagnose-Protokollen, die Momentaufnahmen des Systemzustands zu einem bestimmten Zeitpunkt darstellen, bieten Unified Logs eine fortlaufende Aufzeichnung von Ereignissen über einen längeren Zeitraum. Dies ermöglicht eine detaillierte Rekonstruktion von Benutzerinteraktionen und Systemereignissen, die für forensische Untersuchungen von entscheidender Bedeutung sein können.

Unterstützte Geräte und Erfassungsmethoden

iOS Forensic Toolkit unterstützt die Low-Level-Extraktion auf Geräten mit Jailbreak vom iPhone 3GS bis hin zum iPhone 14, 14 Pro und iPhone 14 Pro Max.

Es gelten folgende Kompatibilitäten:

- Passcode entsperren: Stellt 4-stellige und 6-stellige Bildschirm-Sperrcodes über DFU-Exploit wieder her. Unterstützt werden alle iOS-Versionen auf iPhone 3GS-, 4-, 4s-, 5- und 5c-Geräten, sowie weiteren Geräten, die auf ähnlichen Chipsätzen basieren. [1][2]

- Ältere Geräte: Bitgenaues Imaging und Entschlüsselung für iPhone 3GS-, 4-, 4s-, 5- und 5c-Geräte. [1][2]

- Agentenbasierte Extraktion: Vollständiges Auslesen des kompletten Dateisystems und entschlüsseln von Apple Schlüsselbund für die meisten Geräte mit iOS 12 bis 16.5. Die entsprechenden iPad-Modelle werden ebenfalls unterstützt.

- Über einen Bootrom-Exploit (checkm8): Forensisch zuverlässiger Zugriff auf das Dateisystem und auf Apple Schlüsselbund für insgesamt 76 verschiedene Geräte von Apple für alle unterstützten iOS-Versionen [1].

- Andere Apple-Geräte: Erweiterter Dateizugriff auf freigegebene Dateien und Zugriff auf Medien für Geräte, auf denen iOS-Versionen ausgeführt werden, die vom Extraktions-Agenten nicht unterstützt werden. Das Gerät muss entsperrt und mit dem Computer des Forensikers gekoppelt sein.

Gewinnen Sie Daten mittels direktem Speicherzugriff oder durch den Zugriff auf Dateiebene. Gelangen Sie an die Daten aller iPhone-, iPad- und iPod touch-Geräte. Das Image Device File System, extrahiert Geräte-Inhalte (Passwörter, Schlüssel und geschützte Daten) und entschlüsselt das Dateisystem-Image.

-

Nur in der Mac- und Linux-Version verfügbar.

-

Die iPhone 4s-Unterstützung erfordert die Verwendung eines Raspberry Pi Pico-Boards.